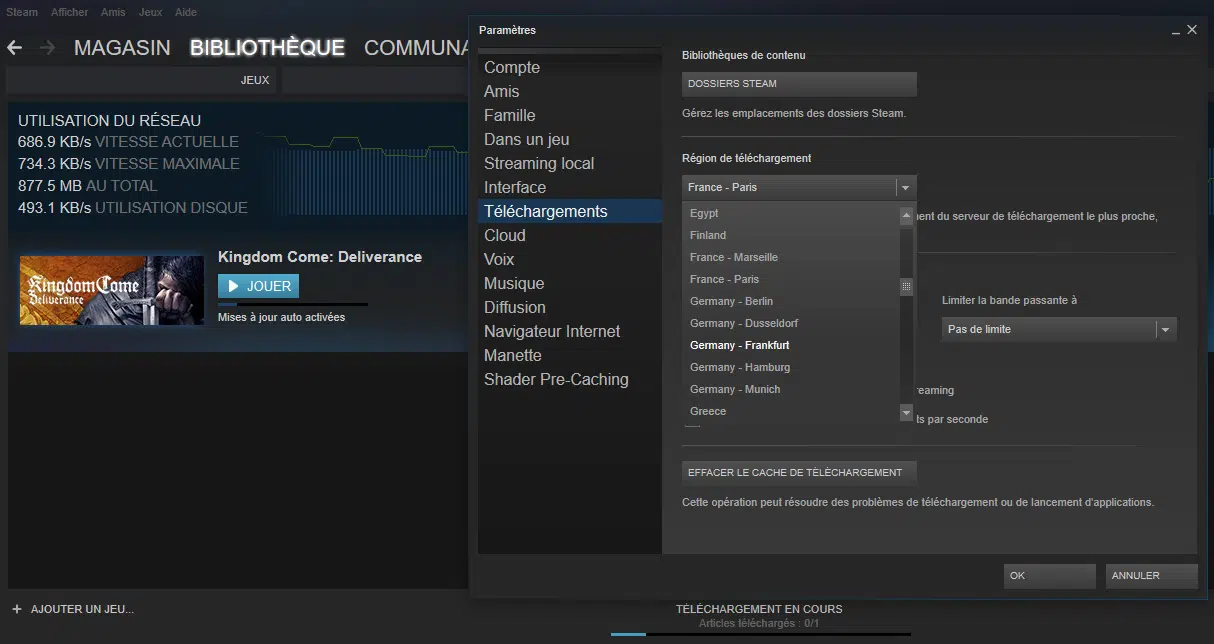

Comment puis-je augmenter la vitesse de téléchargement de mon PC ?

Votre connexion Internet n'est pas toujours responsable des vitesses de téléchargement lentes. Il y a plusieurs…

Astuces et conseils pour sécuriser votre compte Arkévia

Naviguer en ligne en toute sécurité demande une vigilance constante, surtout lorsqu'il s'agit de comptes personnels…

Problèmes d’authentification : raisons et solutions pour résoudre ce dysfonctionnement

Un code de vérification peut mettre dix minutes à arriver. Parfois, il n'atterrira jamais sur le…

Couper le WiFi la nuit : avantages et impact sur la santé

Les chiffres ne mentent pas : nos maisons débordent d'objets connectés, et la toile invisible du…

2FA: code à 6 chiffres pour sécuriser vos comptes en ligne

Un code à six chiffres expire en 30 secondes. Selon une étude de Microsoft, l'activation de…

Bien choisir son VPN gratuit grâce à ces astuces fiables

Rien n'indique sur votre écran que vous êtes seul à observer ce qui s'y passe. Naviguer…

Gestion des vulnérabilités IBM : définition, enjeux et solutions adaptées

Une faille corrigée sur le papier peut continuer à rôder des semaines, voire des mois, au…

Sécurité de l’espace OCR : Risques et précautions à prendre

Dans certains locaux professionnels, la concentration de radon excède parfois les seuils réglementaires sans alerter immédiatement…

Sauvegarde ordinateur : comment protéger ses données facilement ?

En 2023, 21 % des utilisateurs d'ordinateurs ont perdu des fichiers importants à cause d'une défaillance…

Mettre en place l’authentification à deux facteurs : conseils et guide pratique

Un SMS qui fait barrage à des voleurs invisibles, ça paraît presque dérisoire. Pourtant, il suffit…

Les inconvénients d’un VPN à considérer avant de l’adopter

Opter pour un VPN peut sembler être la solution idéale pour préserver sa vie privée en…

Paramètre de confidentialité : localisation dans le menu de paramètres

La désactivation de la localisation sur votre appareil ne stoppe pas nécessairement la collecte de données.…

Mot de passe sécuritaire : quel choisir pour une protection optimale ?

Un mot de passe composé uniquement de chiffres se déchiffre en quelques secondes avec des outils…

Mettre à jour Windows : bonnes ou mauvaises idées ?

En mai 2024, Microsoft a suspendu temporairement le déploiement de certaines mises à jour de Windows…

Des solutions efficaces pour protéger son logement des rongeurs en Essonne

En Essonne, la prolifération des rongeurs dans les habitations devient un problème de plus en plus…

Catégories de données personnelles RGPD : comprendre les trois types principaux

La collecte d'une date de naissance ne se traite pas comme celle d'un dossier médical. Pourtant,…

Audit du système d’information : étapes et bonnes pratiques à suivre

Un audit mené sans préparation expose l'entreprise à des conclusions biaisées et à des recommandations inadaptées.…

Conformité RGPD : Comment évaluer la conformité ?

Un registre absent, une sanction qui tombe. La CNIL ne transige pas : la moindre faille…

Mises à jour informatiques : les conséquences à éviter absolument

Un patch oublié ne s'efface pas avec le temps. Voilà la dure réalité que bien des…

Protéger votre vie privée face aux dangers des robots connectés

Les robots et les intelligences artificielles envahissent notre quotidien, des assistants virtuels aux aspirateurs intelligents. Cette…

Authentification à deux facteurs : Comment se connecter de façon sécurisée ?

En 2023, plus de 80 % des violations de comptes en ligne sont liées à des…

Cloud, télécom, cybersécurité : les nouveaux défis des entreprises connectées

Un terminal non sécurisé peut suffire à compromettre l’ensemble d’un réseau d’entreprise, même lorsque la majorité…

RSSI : le rôle du Responsable de la Sécurité des Systèmes d’Information

Les incidents de sécurité informatique ne cessent d’augmenter malgré la multiplication des dispositifs de protection technique.…

Sécuriser connexion Wi-Fi Orange : astuces et conseils efficaces

Un réseau Wi-Fi mal protégé expose aux intrusions, ralentissements et vols de données, même derrière une…

Alertes virus : pourquoi mon ordinateur en reçoit-il constamment ?

Les alertes virus qui apparaissent sans cesse sur votre ordinateur peuvent être la source d'une véritable…

RGPD : Conformité et obligations, tout savoir sur les directives

Une PME implantée à Paris, qui propose ses services à New York, ne peut pas se…

Sauvegarde de données : pourquoi et comment faire ?

Un disque dur sur cinq présente une défaillance dans les quatre premières années de fonctionnement, selon…

Qu’est-ce que le navigateur sur Internet ?

Selon l'actuel indice numérique D21, 76,8 % des Allemands sont maintenant en ligne et utilisent Internet le…

Stockage Cloud : confidentialité, le cloud privé est-il sécurisé ?

Stocker ses données chez un prestataire externe ne dispense pas l’entreprise de ses obligations : la…

Rôle de l’auditeur informatique : importance et missions clés à comprendre

Invisible aux yeux du grand public, l’auditeur informatique se faufile là où la lumière ne va…

Protéger son ordinateur des virus : gratuit et efficace en 6 étapes simples !

Un ordinateur, ce n’est pas seulement une boîte de circuits et d’écrans : c’est la clé…

Gestionnaire de mots de passe : optimisez votre sécurité en ligne !

Oublier un mot de passe, c’est comme chercher ses clés dans un sac sans fond :…

Retrouver mots de passe oublié : solutions pratiques pour ne plus jamais les oublier

Face à une avalanche de comptes en ligne, il est facile d'oublier ses mots de passe.…

Authentification : Méthodes et enjeux de sécurité à connaître !

Les processus d'authentification sont devenus majeurs pour la protection des informations sensibles. Entre les mots de…

Surveillance smartphone : Comment détecter une possible espionnage sur mon téléphone ?

Les smartphones sont devenus des compagnons indispensables, mais ils peuvent aussi être la cible de logiciels…

Fiabilité de McAfee : critères pour évaluer cette solution de sécurité antivirus

Les cybermenaces évoluent constamment, rendant la protection de vos données personnelles et professionnelles plus fondamentale que…

Prévenir les logiciels malveillants : conseils pour les entreprises

Les entreprises sont de plus en plus souvent la cible d'attaques informatiques, mettant en péril leurs…

Sécuriser les transactions sur Internet : protocoles efficaces à connaître

Les achats en ligne sont devenus une activité quotidienne pour des millions de personnes, rendant la…

Récupérer accès application 2FA: solutions en cas de perte

Perdre l'accès à une application de double authentification (2FA) peut transformer une simple tentative de connexion…

Outil d’audit : tout ce qu’il faut savoir pour optimiser votre site web

Pour se démarquer dans un environnement numérique de plus en plus concurrentiel, posséder un site web…

Gestionnaire de mots de passe : où le localiser et comment l’utiliser ?

La sécurité en ligne est une préoccupation majeure pour de nombreux utilisateurs d'Internet. Les gestionnaires de…

RGPD : Collecte autorisée des données personnelles et recommandations

Les entreprises naviguent dans un paysage numérique de plus en plus régulé, où la protection des…

Protection des données cloud : Comment garantir la sécurité de vos informations ?

Les entreprises et les particuliers adoptent massivement les solutions cloud pour stocker et gérer leurs données,…

IPsec vs OpenVPN : quelle est la meilleure solution de sécurité VPN ?

Les préoccupations croissantes en matière de confidentialité et de sécurité sur Internet poussent de plus en…

Stockage sur le cloud : Pourquoi migrer vos données ?

Les entreprises modernes, qu'elles soient petites ou grandes, font face à une quantité croissante de données…

Sécurité Gmail : Opérations bancaires en ligne sûres ?

La sécurité des transactions bancaires en ligne est devenue une priorité pour les utilisateurs de Gmail.…

Sensibiliser les employés à la sécurité informatique : conseils efficaces

Les cybermenaces sont en constante évolution, et les entreprises doivent redoubler d'efforts pour protéger leurs données…

2FA non fonctionnel : Solutions efficaces pour résoudre ce problème

Quand la double authentification (2FA) ne fonctionne pas, la frustration peut s'intensifier, notamment lorsqu'il s'agit d'accéder…

Emploi d’analyste en cybersécurité : difficultés et réalités du marché

La demande pour les analystes en cybersécurité ne cesse de croître, mais le marché de l'emploi…

Authentification : où la faire et quelles sont les meilleures options disponibles ?

Avec la montée en flèche des transactions en ligne et des échanges numériques, garantir l'authenticité des…